Publicité en cours de chargement...

En 2022, Microsoft fait tourner en bourrique les « adminsys » !

En ce début d’année, on peut dire que Microsoft continue de bien occuper les administrateurs systèmes ! Il faut bien secouer ces « geeks » qui passent leur temps à regarder des vidéos de chats plutôt qu’à « patcher » leurs serveurs, ont-ils dû se dire.

On commence gentiment le 1er janvier, 0H00, tous les courriels entrants arrêtés à la porte des serveurs Exchange à cause d’un petit bug dans le moteur d'analyse "anti-spam / anti-virus" (FIP-FS) actif nativement sur les serveurs Exchange [1], bonne année !

Alors que les premiers administrateurs confrontés à ce problème, après analyse des logs, se sont vu dans l’obligation d’arrêter le service pour libérer les messages en attente, Microsoft nous a gentiment proposé quelques heures après (il faut compter le décalage horaire et le temps de trouver une solution), une procédure manuelle assez peu relayée et un script « à la va-vite » non signé pour remettre les choses en ordre [2].

Le 4 janvier, Microsoft publie de nouveaux correctifs pour ses systèmes serveurs affectés par un problème d’accès RDP introduit dans le correctif de sécurité de décembre [3].

Mardi 11, c’est la publication du traditionnel « patch tuesday », tous les RSSI retiennent leur souffle en se disant, « que va-t-il bien encore nous tomber sur la tête ce mois-ci ? ». 126 vulnérabilités corrigées dont 9 classées critiques et 6 révélées publiquement. Parmi elles, la CVE-2022-21907 [4] attire forcément notre attention à tous : une exécution de code arbitraire à distance, ne nécessitant ni authentification, ni interaction utilisateur car elle concerne la pile HTTP de Windows. Parfait, cela veut dire qu’il serait envisageable d’exécuter avec les privilèges les plus élevés du code sur n’importe quel serveur IIS vulnérable exposé sur Internet (mais pas que!). Sont concernés les systèmes Windows 10 1809 et Windows Server 2019 uniquement si le service « Trailer Support » a été activé manuellement et les systèmes suivants nativement, à l’exception de la version 1909.

Dans nos établissements de santé français, ayant majoritairement opté pour l’accord-cadre proposé par la CAIH, on peut facilement imaginer qu’une majorité de Windows 10 1809 en version LTSC ont été déployés. La dernière LTSC (Windows 10 21H2) est arrivée en novembre et côté serveur, la version stable 2022 est arrivée en décembre. Autant dire qu’il devrait y avoir assez peu de machines impactées. Peu ne veut pas dire pas de risque.

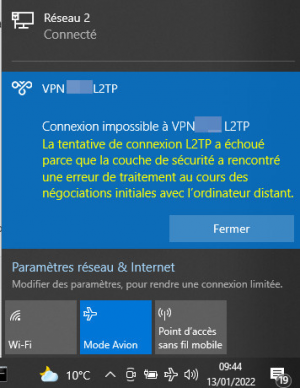

Mercredi 12, avant même que le CERT-FR de l’ANSSI publie une alerte sur le sujet [5], certains administrateurs et utilisateurs se retrouvent bien embêtés avec ce nouveau correctif de sécurité. Sur les versions récentes de Windows 10 et 11, les utilisateurs ne peuvent plus se connecter aux VPN L2TP de leurs organisations [6].

En cette période légèrement propice au télétravail, si les utilisateurs ne peuvent plus se connecter au réseau de leur établissement, il risque d’y avoir un peu de monde au chômage technique…

Côté serveurs, les contrôleurs de domaines redémarrent en boucle après que le processus d’authentification LSASS fassent monter les machines dans les tours [7] et les serveurs Hyper-V ne démarrent plus du tout dans les versions 2012 et 2012 R2 [8].

OK, l’ANSSI dit : « il faut vite patcher, ça craint », Microsoft dit : « on verra le mois prochain pour corriger tout ça », mais il faut bien que les gens puissent travailler entre temps. Seule solution, retirer le dernier correctif. Un seul correctif pour toutes les vulnérabilités du mois, ça n’a pas que des avantages…

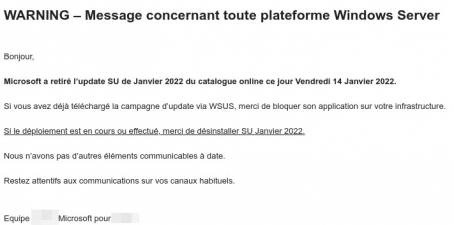

Jeudi 13, le CERT Santé sonne l’alerte à son tour [9] et dans la foulée, les correctifs pour les serveurs Windows ont disparu… [10] Quand on n’a pas de bol !

Vendredi 14, un peu avant 17H00, on s’approche du week-end, Microsoft France communique, les correctifs de sécurité pour les serveurs ont été retirés :

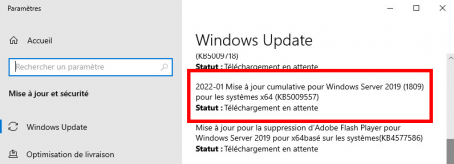

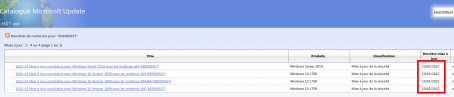

Et c’est là que la magie continue d’opérer, les correctifs étaient revenus dès vendredi matin :

Je n’étais d’ailleurs pas le seul à l’avoir constaté… [11] Ils sont d’ailleurs toujours disponibles dans leur version initiale problématique :

Scoop de dernière minute, c’est en fin de soirée pour nous français le 17/01 que Microsoft a annoncé de nouveaux correctifs corrigeant les problèmes introduits par les correctifs publiés la semaine dernière [12]. Pour Windows Server 2012 et 2012 R2, une désinstallation / réinstallation manuelle est obligatoire. Pour Windows Server 2019 et Windows 10 1809, il ne semble pas y avoir encore de correctif.

Si l’on pointe parfois du doigt le suivi de certains projets libres en matière de sécurité, que doit-on penser des solutions commerciales qui avec des correctifs qui empêchent les gens de travailler ? En même temps, si les machines sont arrêtées, personne ne pourra les attaquer…

À force de prendre ses clients pour des vaches à lait et faire tourner les « sysadmins » en bourrique, ils vont vraiment finir par nous rendre chèvre !

[1] https://www.forum-sih.fr/viewtopic.php?f=27&t=1564

[3] https://docs.microsoft.com/en-us/windows/release-health/windows-message-center#2772

[4] https://msrc.microsoft.com/update-guide/en-us/vulnerability/CVE-2022-21907

[5] https://www.cert.ssi.gouv.fr/alerte/CERTFR-2022-ALE-001/

[12] https://docs.microsoft.com/en-us/windows/release-health/windows-message-center#2777

Avez-vous apprécié ce contenu ?

A lire également.

Les SI de santé : c’est tout de même assez dingue en 2025 que…

28 avril 2025 - 21:51,

Tribune

-Forcément, dans la cyber on voit passer quasiment tous les projets IT d’une organisation : en principe, ils doivent tous suivre une étape d’homologation, sans parler de ceux qui mettent en œuvre des traitements RGPD enclenchant mécaniquement et a minima une inscription à un registre interne.

Le GHT Hôpitaux de Provence optimise ses flux patients avec la solution M-SESAME de Maincare

24 avril 2025 - 10:06,

Communiqué

- MaincareLe GHT Hôpitaux de Provence, un des groupements hospitaliers les plus importants de France avec 13 établissements et un bassin de 2 millions d’habitants, a choisi la solution M-SESAME, développée par Atout Majeur Concept, distribuée et intégrée par Maincare, pour répondre à ses besoins en matière de...

Webinaire – Coordination & Automatisation : La nouvelle gestion du travail des hôpitaux avec l’AP-HP

14 avril 2025 - 22:20,

Communiqué

Dans un contexte de transformation numérique et d’optimisation des ressources, les établissements de santé doivent relever des défis de plus en plus complexes : multiplication des projets transverses, dispersion des outils, surcharge administrative et difficultés de coordination entre directions mét...

Optimisation de la chaîne AFRT : un enjeu clé pour les établissements de santé

07 avril 2025 - 11:25,

Tribune

-La maîtrise de la chaîne Admission-Facturation-Recouvrement-Trésorerie (AFRT) est un enjeu stratégique pour les établissements de santé. Un circuit bien structuré garantit une meilleure expérience patient, une facturation fiable et une trésorerie optimisée. Dans ce contexte, le Département d’Informa...